更新時間:2021-08-20 12:57:57 來源:動力節點 瀏覽1911次

SSH全稱Secure Shell,也稱Socket Socket Shell,是一種網絡協議,他給管理員提供一種安全的方式訪問遠程計算機,是一種公鑰加密方式。在ssh protocol version 2中提供5種類型密鑰,分別是:

RSA

RSA1

DSA

ECDSA

ED25519

我們使用的

ssh-keygen

命令默認生成為RSA密鑰對。

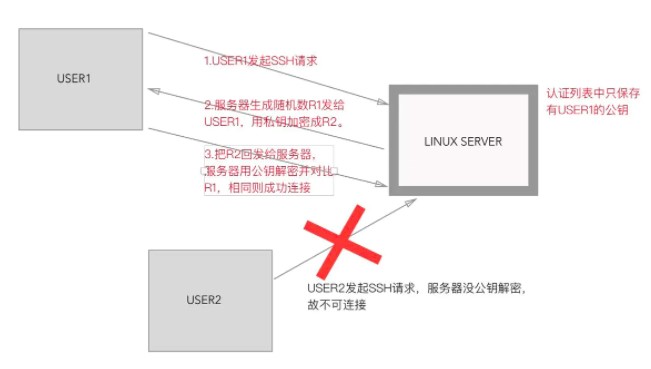

大家一定很好奇SSH認證的流程,這里給出一張粗陋的圖簡單解釋一下:

如果我們事先在服務器中存儲了USER1的公鑰,則USER1發起SSH連接服務器的流程如下:

1.USER1發起SSH請求

2.服務器生成隨機數R1發給USER1,USER1用私鑰加密生成R2。

3.USER1把R2回發給服務器,服務器用公鑰解密并對比R1,相同則成功連接。

其實很簡單,但是如果還不懂,沒有關系,可以先做一遍,再會過頭來看,讓我們開始吧。

大家可能有兩個疑惑:

第一,生成的密鑰對應當放在何處?

因為密鑰一定要牢牢把握在自己手中,不能讓別人知道。所以我們一定要在自己的物理機上生成密鑰對,千萬不能在遠程計算機上生成,否則就不符合密鑰的定義了。

第二,如何生成密鑰對?

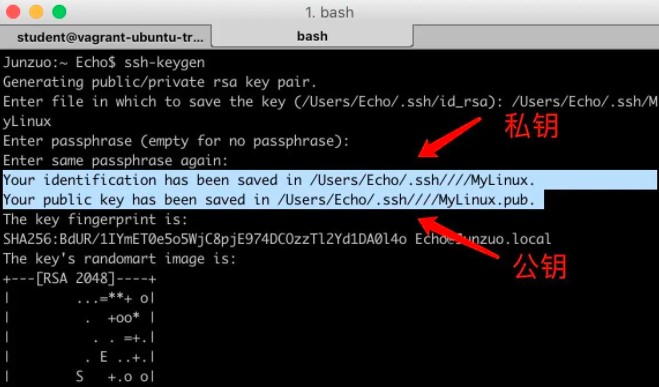

在本機終端運行ssh-keygen命令, 即可生成一對默認的RSA密鑰。管理員可以通過ssh-keygen -t命令自定義上述的5種密鑰類型,具體可以通過man ssh-keygen查看。這里我們用默認的RSA密鑰即可。

然后自己輸入保存的路徑,推薦保存到home目錄的.ssh文件夾下。

輸入管理密碼(不建議為空,并且需記住)。注意,這里的密碼是防止別人用你的電腦SSH無密碼登陸遠程服務器,可以理解成開機密碼,可防止別人亂動你的電腦。

前三步操作完結果如下:

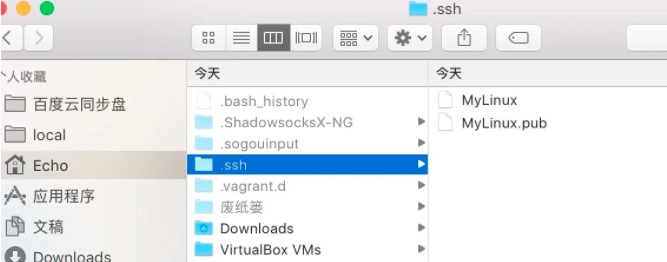

存儲路徑如下:

這里可能又有三個問題。

第一,什么是服務器認證列表?

服務器認證列表是一個文件,可以理解為<存儲用戶SSH公鑰的地方>,因為SSH是一個驗證過程,所以服務器需要事先保存對方的公鑰,這樣管理員就可以指定哪些用戶(準確說是密鑰對)可以登錄了。

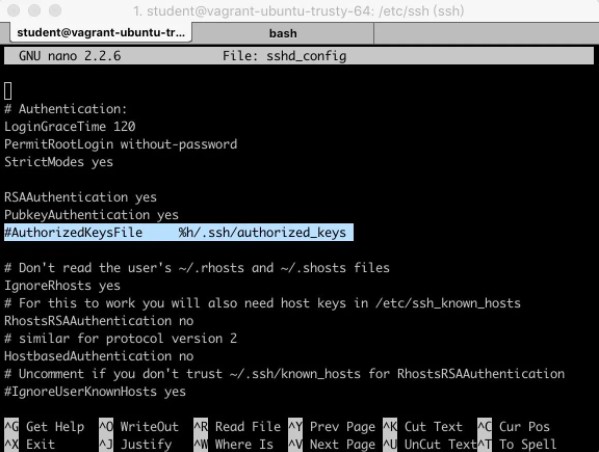

第二,認證列表的路徑是什么?

在服務器的配置文件/etc/ssh/sshd_config中記錄的著認證列表的目錄。

首先, 我們可以先進入服務器(若沒有設置SSH登陸只能用密碼登陸),然后進入此路徑查看,如下:

即~/.ssh/authorized_keys(注意,此文件不一定存在)

第三,如何把公鑰復制進認證列表?

首先,認證列表文件不一定存在,所以我們要先在遠程服務器上執行創建命令, 并設置權限:

mkdir .ssh //創建文件夾

touch .ssh/authorized_keys // 創建文件

chmod 700 .ssh //設置權限

chmod 644 .ssh/auauthorized_keys //設置權限

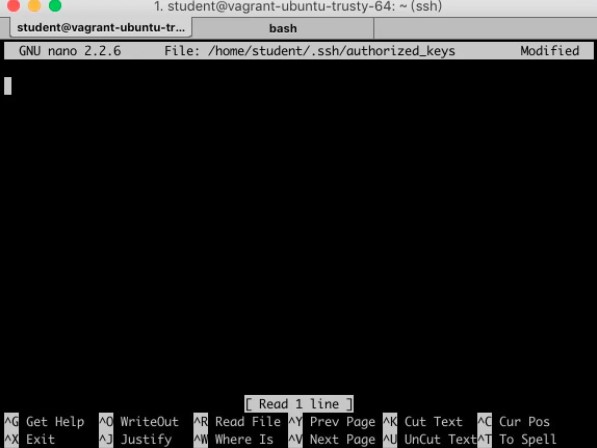

然后用nano編輯器打開:

nano ~/.ssh/authorized_keys

如果沒設置過SSH的公鑰,里面內容是為空的。如果設置過SSH公鑰,則空行添加公鑰。

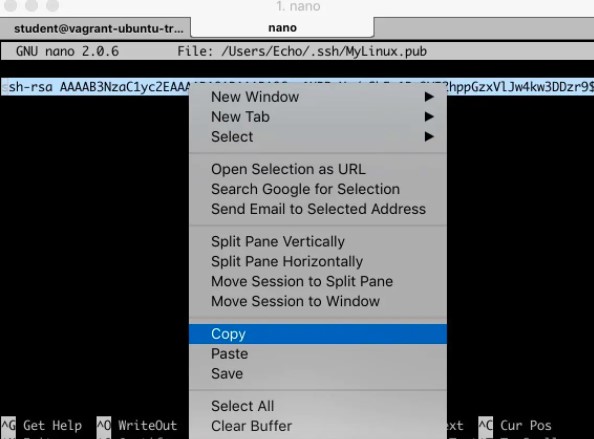

最后把實踐步驟1中生成的公鑰內容復制粘貼到里面。可以采用文本打開復制,也可以用nano編輯器復制。這里演示方式為nano打開復制:

nano ~/.ssh/MyLinux.pub

運行后復制粘貼到遠程服務器的認證列表中退出保存即可:

這樣我們就可以用SSH登陸了。

一切設置都已完成,我們如何連接到遠程服務器呢?

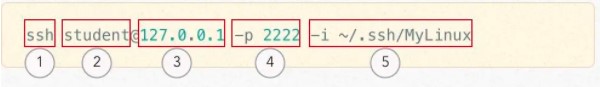

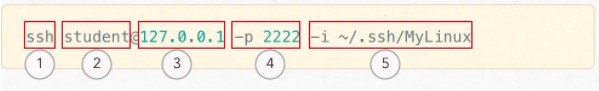

命令格式如下:

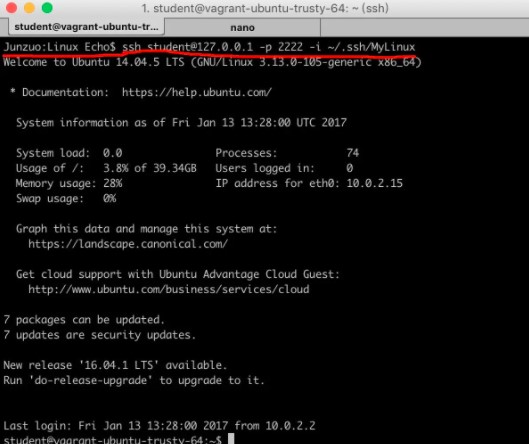

ssh [email protected] -p 2222 -i ~/.ssh/MyLinux

1.表示ssh連接

2.表示連接服務器的用戶名

3.表示遠程主機的host IP(這里是本機)

4.表示遠程主機端口(默認22,vagrant采用2222)

5.表示用戶私鑰

然后輸入該密鑰對的管理密碼即可連接服務器, 如下:

最終我們的目的是消除密碼登陸這一留給黑客的安全隱患,而只采用用SSH登陸,故我們在服務器配置文件/etc/ssh/sshd_config里小小的設置一下即可。

nano /etc/ssh/sshd_config

把其中的PasswordAuthentication中的yes改成no就不可再用密碼登陸了。

以上就是動力節點小編介紹的"使用SSH連接Linux服務器",希望對大家有幫助,想了解更多可查看Java在線學習。動力節點在線學習教程,針對沒有任何Java基礎的讀者學習,讓你從入門到精通,主要介紹了一些Java基礎的核心知識,讓同學們更好更方便的學習和了解Java編程,感興趣的同學可以關注一下。

Java實驗班

Java實驗班

0基礎 0學費 15天面授

Java就業班

Java就業班

有基礎 直達就業

Java夜校直播班

Java夜校直播班

業余時間 高薪轉行

Java在職加薪班

Java在職加薪班

工作1~3年,加薪神器

Java架構師班

Java架構師班

工作3~5年,晉升架構

提交申請后,顧問老師會電話與您溝通安排學習